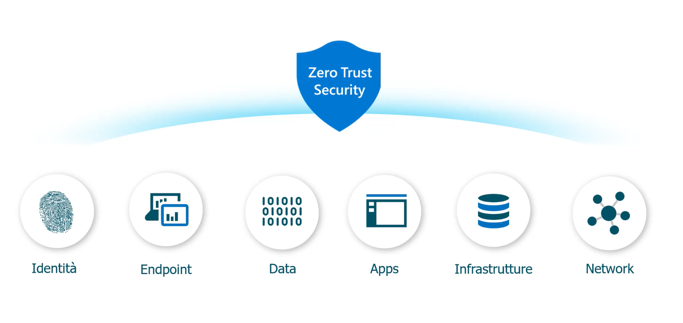

Le organizzazioni di oggi hanno bisogno di un nuovo modello di sicurezza che si adatti in modo più efficace alla complessità dell’ambiente moderno, abbracci il luogo di lavoro ibrido e protegga persone, dispositivi, applicazioni e dati ovunque si trovino.

Il modello ZERO Trust presuppone sempre una VIOLAZIONE.

La regola di base è verificare ogni richiesta come se arrivasse da uno scenario, una persona o una rete “non affidabile”. Il sistema “presuppone” che “tu non sia affidabile” e mette in atto delle attività per verificare che non sia così. La strategia è “Non fidarti mai, verifica Sempre“.

Questo modello si basa su tre principi findamentali

– Accesso privilegi minimo

– Verifica in modo esplicito

– Presupporre una violazione

Il modello protegge una forza lavoro che si sposta (fuori azienda) ma il suo obiettivo è non interferire con l’esperienza lavorativa di un utente, cercando di migliorarla il più possibile.

Azure AD è il gestore delle identità nel mondo 365 (corrispettivo Active Directory in Cloud)

Azure AD gestisce un Accesso Condizionale per proteggere dati aziendali e sensibili, “valutando il rischio” prima di concedere l’accesso all’utente. Valuta i vari scenari a disposizione, sceglie di intraprendere alcune operazioni per la verifica dell’identità.

Nel momento in cui un utente chiede l’acceesso, Azure AD “valuta questo accesso” : raccoglie info dalle fonti della richiesta per creare un contesto in cui generare un livello di rischio per concedere o negare una sessione. Appena arriva una richiesta, Accesso Condizionale verifica posizione, utente, dispositivo, da qualche applicazione proviene la richiesta, ecc. e viene creato questo “contesto” per verificare se è sicuro.

Lo step successivo è quello di “decidere” se accettare o meno questo accesso.

A questo punto entrano in gioco criteri dell’organizzazione (in base a quello che si preferisce impostare per i propri rischi) …ad esempio concedere subito l’accesso o richiedere MFA o altri controlli.

Un controllo di questo tipo può essere utile se un utente si collega dall’estero : visto che molti hacker/malware, ecc si collegano dall’esterno e/o da paesi non Italiani si può > negare l’accesso se la nostra organizzazione non ne ha bisogno

Restiamo in contatto:

Sicurezza informatica reti aziendali, Consulenza Sicurezza informatica reti aziendali, Sicurezza informatica, Sicurezza informatica Data protection Cybersecurity, Cybersecurity Best Practices, Cyber Security guida alla gestione della Sicurezza, Come inziare Sicurezza informatica, Cosa leggere iniziare Sicurezza informatica